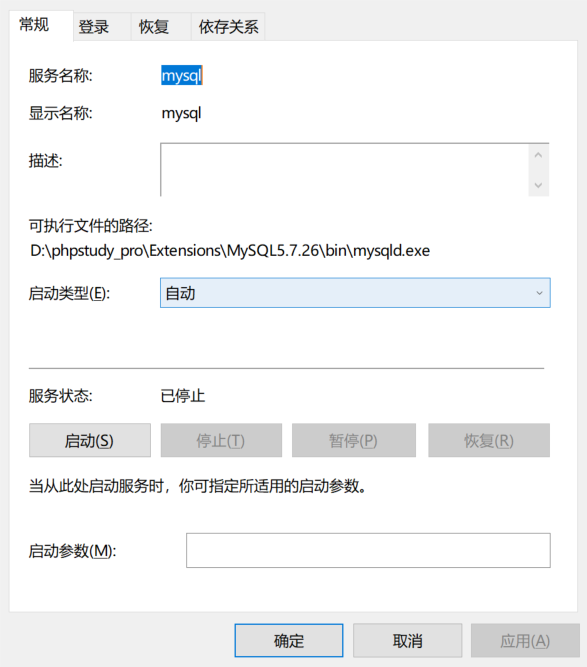

windows手动加入服务

1、加入服务

1sc create mysql binPath=D:\phpstudy_pro\Extensions\MySQL5.7.26\bin\mysqld.exe

mysql:服务名称binPath:可执行文件路径

2、 配置服务

123sc config mysql start=AUTO (自动/开机启动)sc config mysql start=DEMAND (手动)sc config mysql start=DISABLED (禁用)

3、启动服务

1net start mysql

4、关闭服务

1net stop mysql

5、删除服务

1sc delete mysql

PHP开发手册如何使用

PHP手册PHP手册能让我们快速的查询到PHP的函数和案例,但学会查看手册还是一个学问;掌握快速查询手册的技能,使PHP开发、代码审计变得简单。入门靠视频,提高靠手册。

基本界面

substr函数

特别说明如果看完一个函数不懂它的用法,去看看案例;如果用了出现非预期效果,去看看案例;多复制到本地运行,改变参数看结果。

曲线搜索这个名字瞎起的,有的时候我们要找一个函数,但是记不住函数名,就可以使用曲线搜索;比如我要找一个数组的合并函数,但我记不住函数名字时可以如下搜索。

1.命名规则搜索法数组函数肯定和”array_“有关系,我们可以在索引的地方输入”array_“,随便点一个进去,选择目录选项卡,会发现这里全是数组函数。

2.英语搜索法函数命令会与英语单词命名,合并的英语单词:merge,加上命名规则:array_mer;不能打全,3-4个字母即可。

3.百度搜索法直接使用搜索引擎搜索函数名,找到函数名后再翻手册查看用法。

Ubuntu 18.04 安装LAMP

安装Apache21234apt update #更新源apt install apache2 -y #安装apache2service apache2 start #启动apache2服务systemctl enable apache2 #加入开机自启

访问服务器IP出现下图界面说明安装成功并启动:扩展学习:

12345678# 启动、停止、重启service apache2 startservice apache2 stopservice apache2 restart# 开机启动、禁止开机启动systemctl enable apache2systemctl disable apache2

安装php7.21234apt install php7.2-mysql php7.2-curl php7.2-json php7.2-cgi php7.2 libapache2-mod-php7.2 -y #安装php7.2,插件可选php -v #查看php版本cd /var/www/html/ # 进入网站根目录echo '<?php phpinfo(); ...

PHP临时笔记

计算机码计算机码:原码,反码,补码;数据本身最左边一位为符号位,正数为0,负数为1。原码:数据本身从10进制转换为2进制 正数:符号位为0 负数:符号位为1反码:针对负数,符号位不变,其他取反补码:针对负数,反码后加1

注意:正数不存在反码和补码,10进制转2进制是什么就是什么;或者说反码补码后还是本身+100000001 正1原码

-110000001 负1原码

11111110 负1反码

11111111 负1补码

1 + 0 = 11 + 1 = 10 //逢2进1

+000000000

-010000000 //原码

11111111 //反码

00000000 //补码,因为+1等于10,结果应该等于100000000,溢出后等于00000000

+200000010

-210000010 //原码

11111101 //反码

11111110 //补 ...

CH4INRULZ_v1.0.1 Writeup

Frank has a small website and he is a smart developer with a normal security background , he always love to follow patterns , your goal is to discover any critical vulnerabilities and gain access to the system , then you need to gain root access in order to capture the root flag.This machine was made for Jordan’s Top hacker 2018 CTF , we tried to make it simulate a real world attacks in order to improve your penetration testing skills.The machine was tested on vmware (player / workstation) ...

So Simple: 1 Writeup

This is an easy level VM with some rabbitholes. Enumeration is key to find your way in. There are three flags (2 user and 1 root flag).The VM is tested on Virtualbox. After the startup it shows the IP address.Share your rootflag with me on Twitter: @roelvb79Good luck and have fun!This works better with VirtualBox rather than VMware

信息收集登录界面已经输出了IP地址,直接nmap扫描起就开放了22端口了80端口

漏洞发现描述:这是带有一些兔子洞的简单级别的VM。枚举是您找到路的关键,我们使用hxdra爆破ssh,命令:hydra -l root -P /usr/share/wordlists/rockyou.txt -t 4 192.168.1.18 s ...

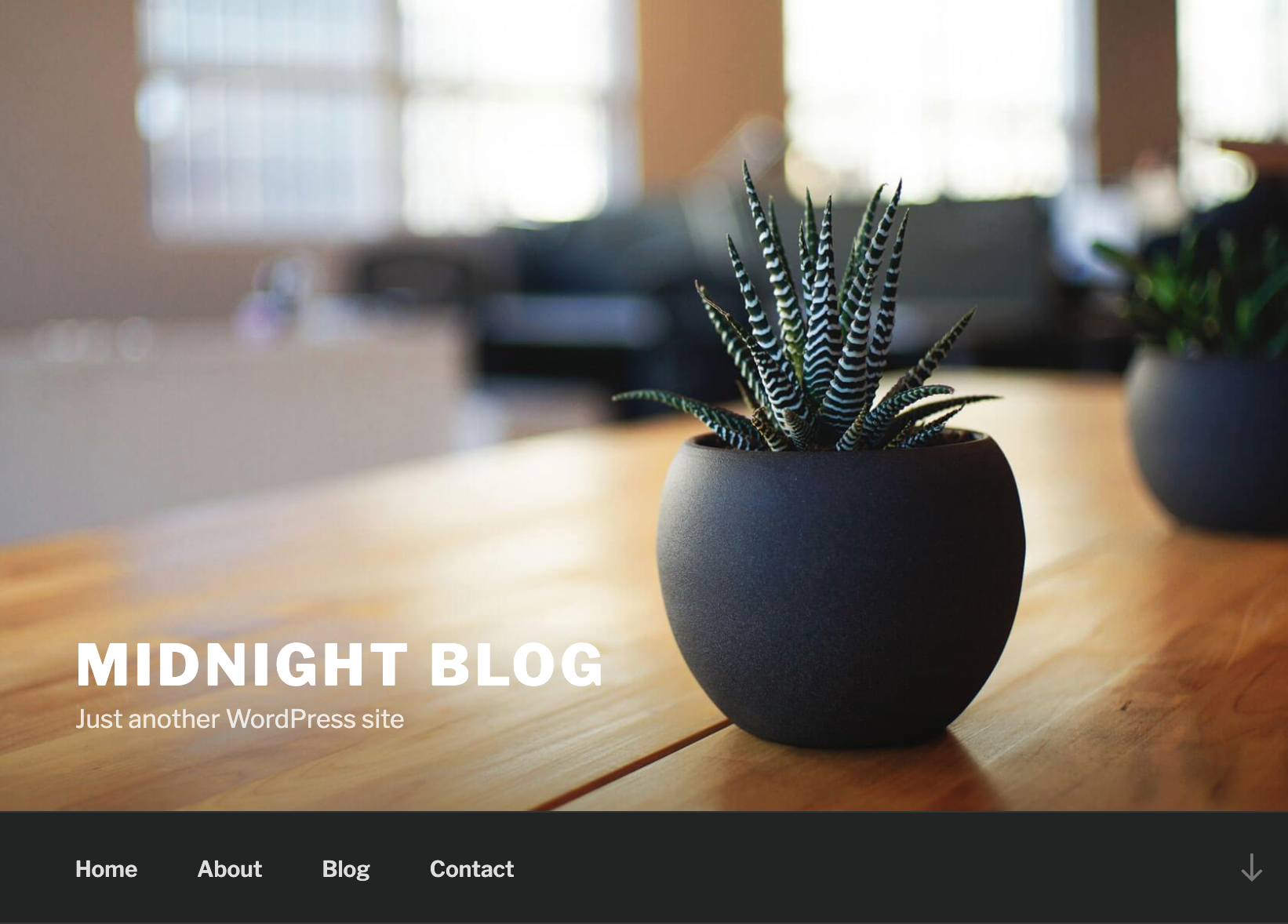

sunset: midnight Writeup

Difficulty: IntermediateImportant!: Before auditing this machine make sure you add the host “sunset-midnight” to your /etc/hosts file, otherwise it may not work as expected.It is recommended to run this machine in Virtualbox.This works better with ViritualBox rather than VMware

环境搭建导入到VirtualBox到中,切换仅主机模式,Vmware的kaili主机桥接到virtualbox网卡。

使用arp-acan -l发现主机,排除1和29,剩下一个10就是靶机IP了,也可以通过MAC地址确定。并把192.168.1.10 sunset-midnight写到/etc/hosts中

靶机扫描命令:nmap -A -T4 -p- -v 192.168.1.11靶机开放端口:22,80,33 ...

Funboc:1 Writeup

Boot2Root ! This is a reallife szenario, but easy going. You have to enumerate and understand the szenario to get the root-flag in round about 20min.This VM is created/tested with Virtualbox. Maybe it works with vmware.If you need hints, call me on twitter: @0815R2d2Have fun…This works better with VirtualBox rather than VMware

环境搭建导入到VirtualBox到中,切换仅主机模式,Vmware的kaili主机桥接到virtualbox网卡。使用arp-acan -l发现主机,排除1和29,剩下一个11就是靶机IP了,也可以通过MAC地址确定。

信息收集命令:nmap -A -T4 -p- -v 192.168.1.11靶机开放端口:21,22,80 ...

信息安全不需要视力

Difficulty: IntermediateImportant!: Before auditing this machine make sure you add the host “sunset-midnight” to your /etc/hosts file, otherwise it may not work as expected.It is recommended to run this machine in Virtualbox.This works better with ViritualBox rather than VMware

环境部署现在进行后导入到VMware中,因为网站提示DHCP service: Enabled,所以切换到仅主机模式,kali也设置仅主机模式。使用nmap发现主机时未发现靶机,重启里和靶机和kali还是没有找到IP,后来看了描述说建议在Virtualbox中运行此计算机。,那我下个Virtualbox呗。下载好导入后改成桥接kali还是扫描还是没发现靶机,后来了解到VMware中的虚拟机不能和Virtualbox ...

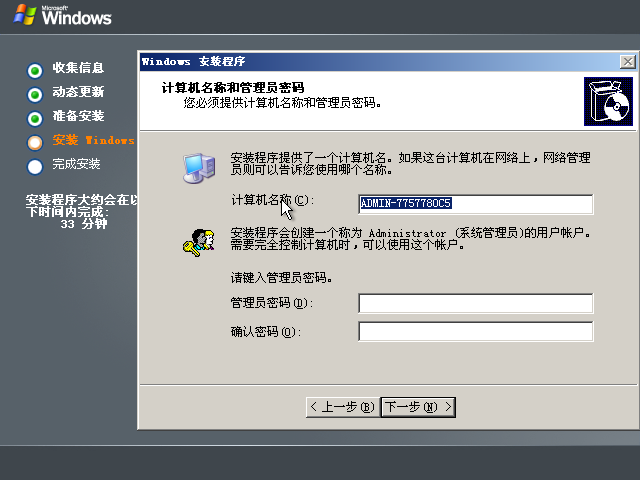

各种激活序列号

自己在找激活码的时候找的特别痛苦,现在写个笔记比较避免下次使用重找。

操作系统cn_win_srv_2003_r2_enterprise_x64_with_sp2_vl_cd1:RYCR6-T7Y6M-2TVHK-C2YW3-7TYQ8

cn_win_srv_2003_r2_enterprise_with_sp2_vl_cd1:DGT8M-XVFW2-BDMQB-7YDX3-M374W

应用程序VMware16激活密钥:ZF3R0-FHED2-M80TY-8QYGC-NPKYF